怎样规划多DMZ区的安全企业网?

目录

单DMZ区的安全企业网络

企业数据库做为企业网络重点保护的资源,它保存着大量的企业所独有的机密数据,是企业所要保护的主要对象。然而一些企业由于业务需要(它们需要通过服务网络使其信息被公众访问),在严格保护企业数据库的同时,仍要向Internet发布部分数据信息,也就是说,数据库对公共是开放的(即使是部分或有相当严格的权限限制)。

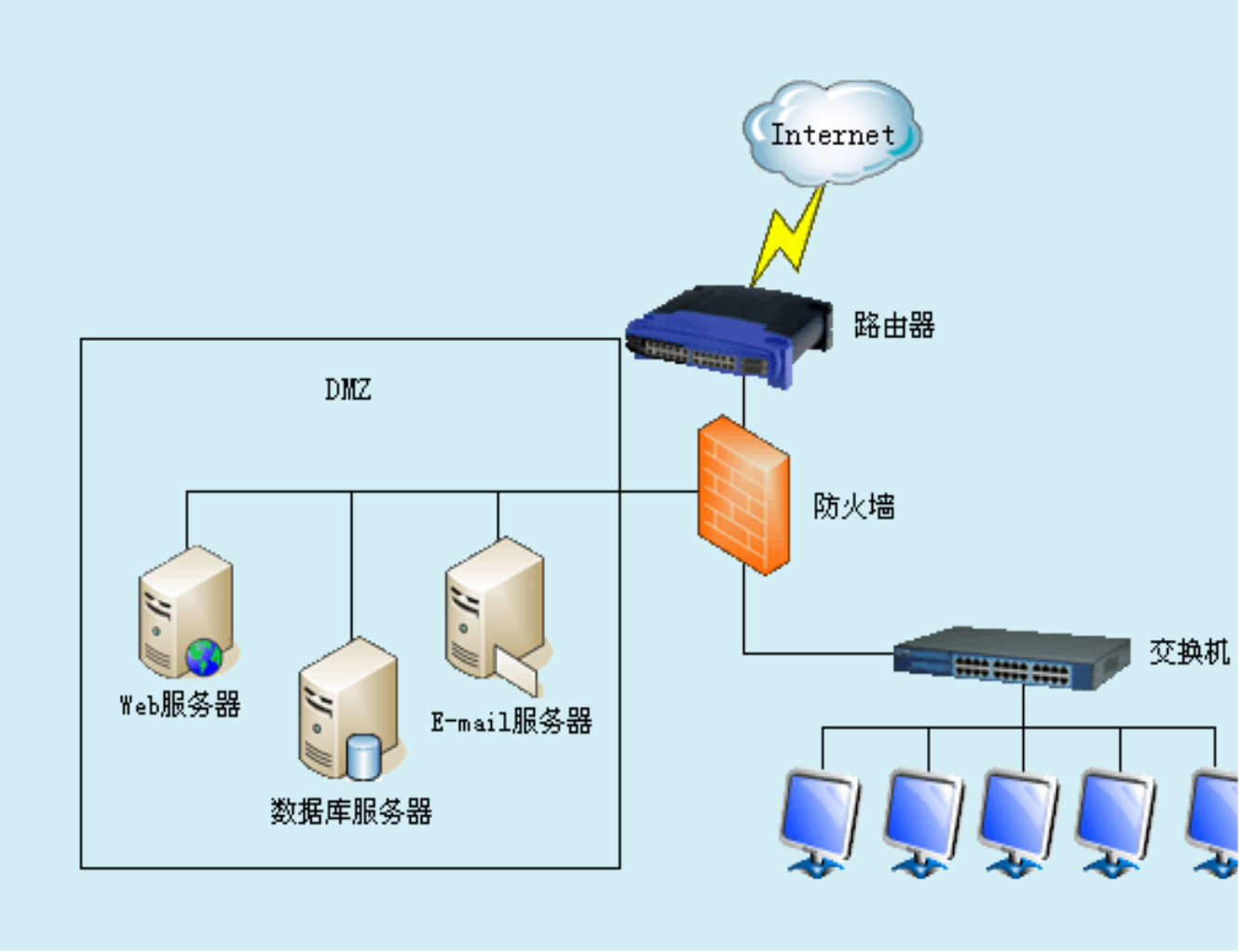

一些中小企业利用传统的三宿主防火墙(DMZ屏蔽子网内部的防火墙)构建企业网络结构如图:

防火墙分别和三个独立的网络相连(因此需要三个网卡),这三个网络如下所述:

● 外部网络——Internet或者公司分部

● DMZ屏蔽子网

● 受保护的局域网

该网络结构存在的风险之一就是防火墙对DMZ提供单层防护。也就是说,如果黑客突破了该层防护,整个DMZ都会暴露在黑客面前,尤其是数据库服务器将面临巨大的威胁。

多DMZ区的安全企业网络

部署多DMZ区的安全企业网络,就是针对上述问题提出的一种最有效的深层防御措施,通过设置多重防火墙(或支持多重防御的防火墙)实现多重防御。并且要对企业网络进行多样的安全加固,包括建立VPN通道、不同区域IDS部署以及利用蜜罐实现黑客追踪取证。

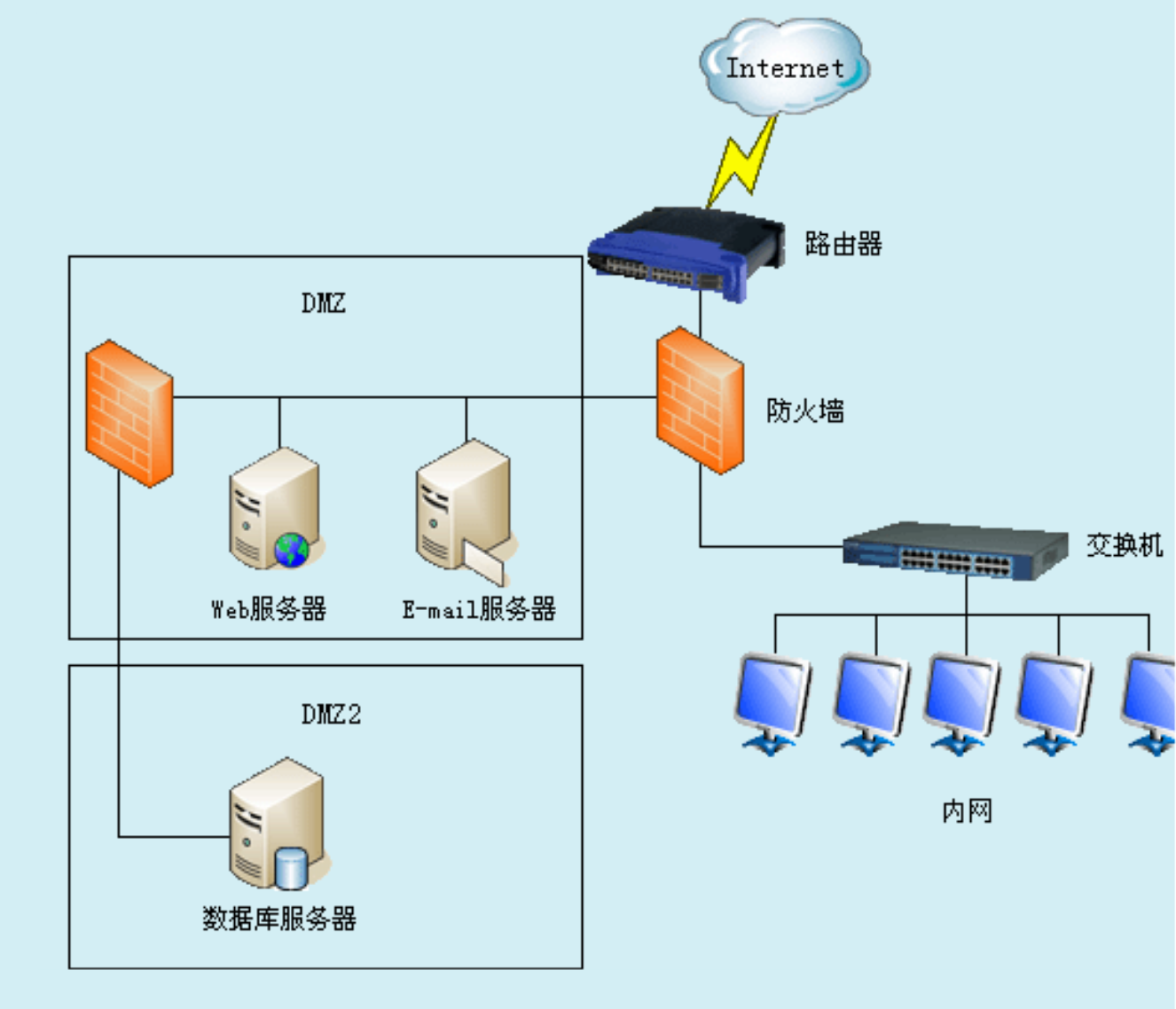

部署双DMZ区的企业网络结构,数据库服务器由两个防火墙(或支持双重防御的单个防火墙)来提供防护。一个防火墙可以监控内网、DMZ和Internet之间的通信,另外一个防火墙可以监控DMZ和DMZ2之间的通信,如图所示。

部署需求如下:

(1)区域划分需求

双防火墙划分四个网络区域:

内网(受保护的局域网)

DMZ(直接对外信息发布的服务区域)

DMZ2(间接对外发布的、受保护的服务区域)

公网(Internet)

(2)信息流向需求

● 公网能够与DMZ通信(请求发起者);

● DMZ能够与DMZ2通信;

● 公网不能够直接与DMZ2通信;

● 内网能够与公网通信;

● 内网能够与DMZ通信;

● 其它信息流向均禁止。

(3)VPN需求

允许Internet用户通过VPN连接到内网区域。VPN服务既可集成至第一重防御防火墙中,也可以由连接在公网路由器与企业内网间的VPN网关提供(独立的VPN网关)。

(4)网络监测需求

● 公网路由器与第一重防御防火墙间部署网络流量监测器,对数据流量进行监测、网络协议进行分析,访问站点进行统计。

● DMZ部署IDS,其策略以检测针对Web、FTP等DMZ提供的服务攻击为主。

● DMZ2部署IDS,其策略以检测针对数据库的攻击为主。

(5)入侵取证需求

公网路由器与第一重防御防火墙间部署蜜罐系统,具有一定程度的入侵搜集、捕获与取证能力。

利用两个支持单DMZ区的防火墙搭建四区域的网络结构,实现双重防御。

使用第一重防火墙搭建传统的(包含单个DMZ屏蔽子网)的网络结构,划分内网、DMZ和公网三个区域。使用第二重防火墙搭建DMZ2,划分DMZ与DMZ2两个区域。第二重防火墙的公网接口接入到一重防御的DMZ区中,第二重防火墙的DMZ区接口接入到二重防御DMZ2区中。

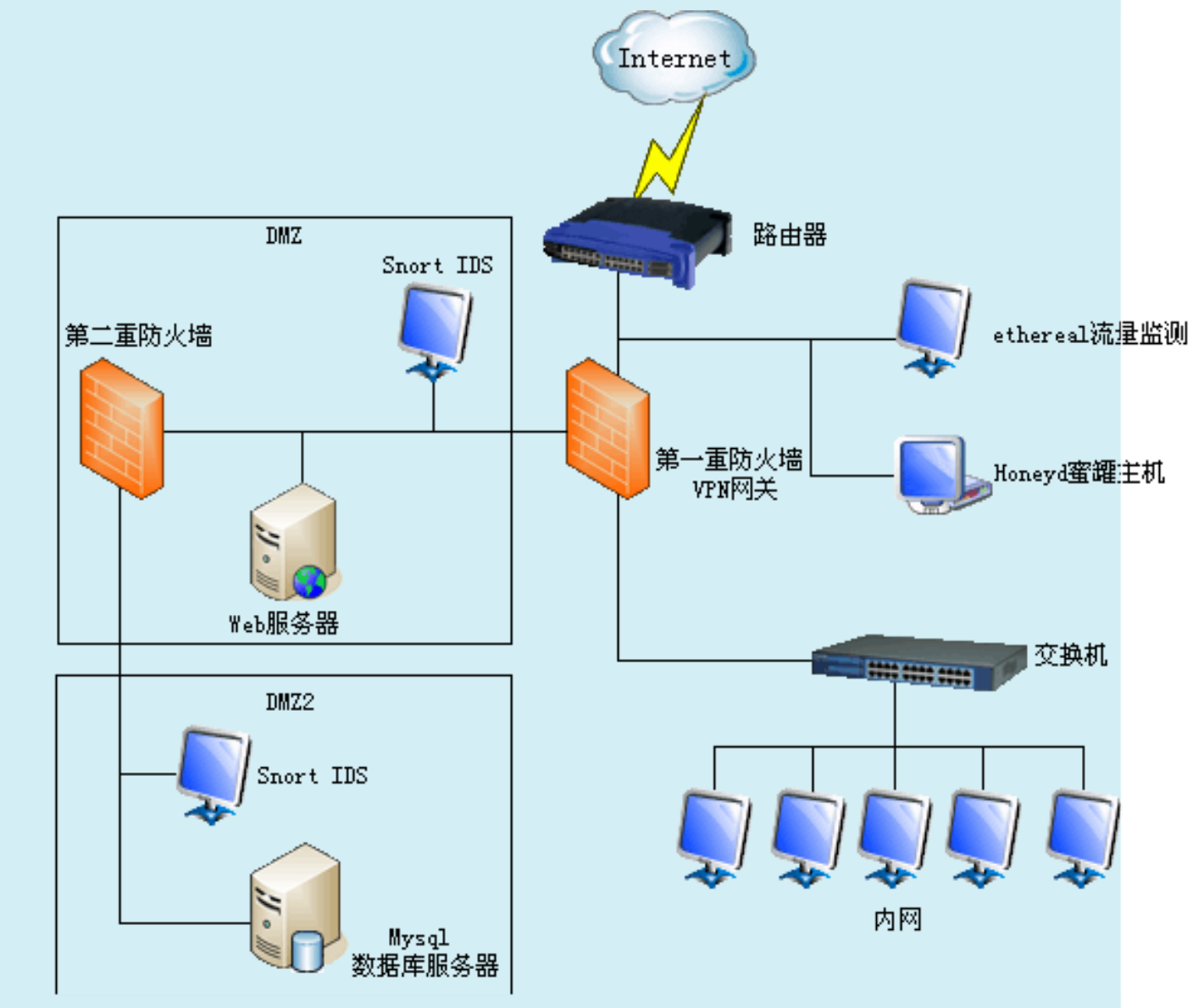

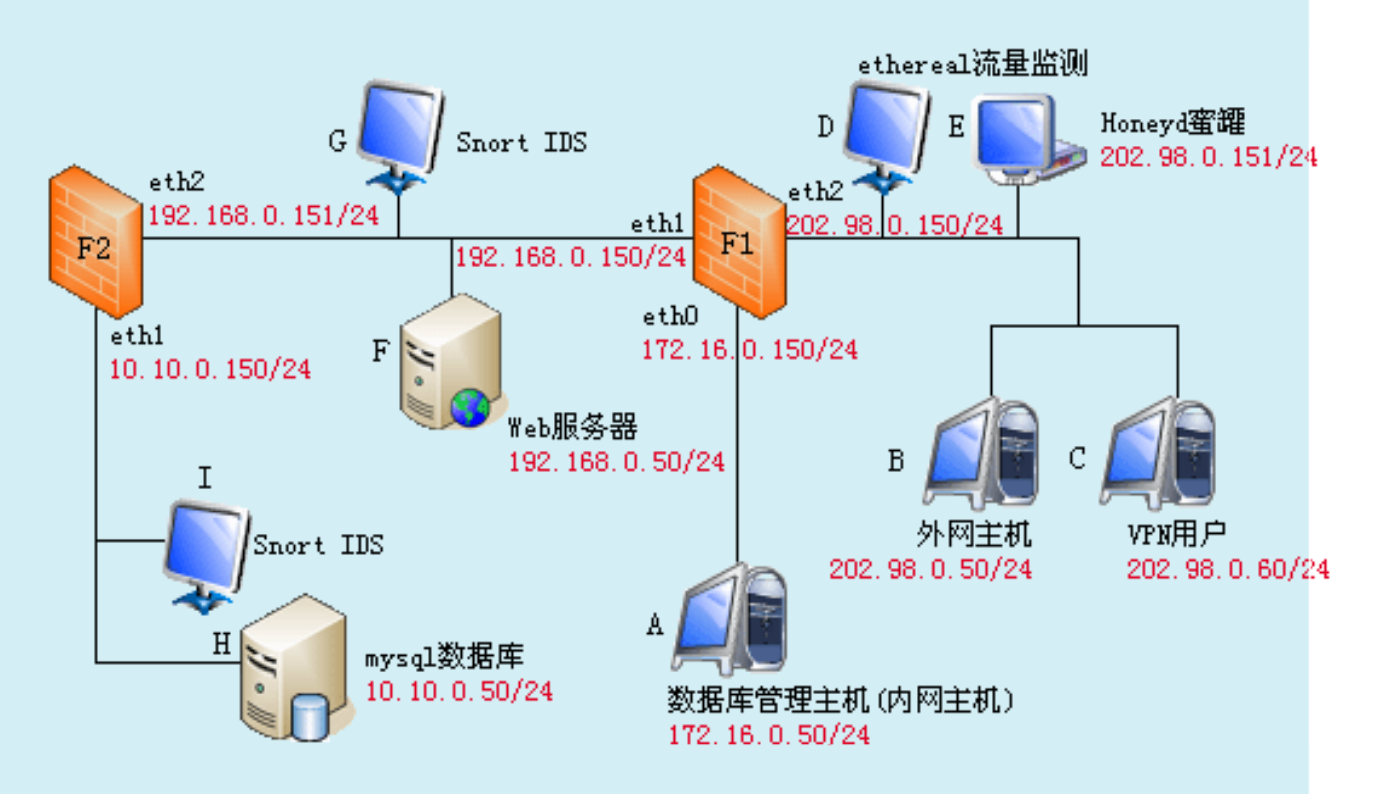

在公网路由器与第一重防火墙之间部署ethereal网络流量监测器和Honeyd蜜罐主机,其中网络流量监测器负责监测外部访问企业的数据流量,分析访问协议,统计访问站点等,Honeyd蜜罐主机通过仿真企业Web服务器实现入侵搜集、捕获与取证。

公网用户通过一重防火墙(支持IPSec VPN网关功能)可与内网建立VPN隧道,进行安全通信。

在第一重防火墙DMZ区部署Web服务器(用于Web信息发布)、Snort IDS(监控检测DMZ区网络访问行为)。在DMZ2中部署SQL数据库服务器,DMZ区Web服务器通过后台服务器脚本访问数据库服务器,进行数据查询操作。同时,在该区部署Snort IDS(监控检测DMZ2区数据库访问行为)。

技术分析

1.双防火墙,双DMZ

企业使用多重防火墙可能会使其安全设置更加复杂,但是另一方面,它赢得了更高的安全性和灵活性。企业可以为它的不同部门设置独立的DMZ,也可为不同安全等级的服务器设置独立的DMZ。每个防火墙都有一个与之相连的单独的DMZ。其中一个DMZ包括可供公众访问的Web服务器、电子邮件服务器等,另一个DMZ包括供公众间接访问或受限访问的其它服务器。通过设置每个防火墙的外网(第二重防火墙划分的外网是DMZ区域)访问目的与DMZ区(第二重防火墙划分的DMZ区是DMZ2区域)服务地址及端口的映射关系实现纵深访问。

确保DMZ2区域中服务器的安全,还需设置第二重防火墙的访问策略,仅允许DMZ区主机和企业内网对DMZ2区域进行访问,其它访问则被禁止。这样做的好处是:即使第一重防火墙被攻破,它可以访问DMZ服务器授权以外的内容,那么第二重防火墙则是一道非常难以逾越的鸿沟。

2.VPN网关

许多企业使用Internet来提供连接内部主机和其他公司特定客户机的连接。VPN经过了加密,而且只限于具有特殊IP地址的计算机使用,这是约定基于Internet上的VPN的优点所在。VPN网关可以延续到企业内网、DMZ。另一方面,VPN网关也可以绕过防火墙直接和企业内网相连接。

3.部署入侵检测系统

利用IDS对网络行进行监控,理想的状况是对一切进行监控。所有网络设备和任何从外部到企业的连接都处在IDS的监视之下。尽管这一部署对小规模组织是很可能实现的,但是当连接设备非常多时,这成了难以施展的艰巨任务。

在没有足够资源建立一个企业级的IDS的情况之下,可以考虑一下在三个最常见的位置部署IDS。

(1)外部网络连接监控

与外部组织或公网的网络连接是最明显的监控入侵的地点。Internet对于那些经常试图取得未授权访问的黑客和自我繁殖malware来说就像一个巨大的全球操练场。通过外网、VPN和专线连接的商业伙伴有可能进入企业网络内部。尽管企业可能具有很好的工作安全控制,但企业可能不了解且无法访问商业伙伴的安全状况。 恶意黑客可能攻陷一个服务提供者并借助外网进入企业网络内部。因此,监控与外部网络的连接很重要。监控离开企业网络的流量也很重要。各种各样的外出流量可能意味着有主机被控制,例如远程控制特洛伊木马或异常流量。监控外出流量也可能帮助企业发现被控制用来攻击Internet上其他主机的服务器。

(2)内部网络关键点监控

中心内部网络关键点是一个需要安装IDS的重要地点。大型交换机有非常大的流量流过,是一个监控内部攻击和不适当行为的理想地点。

(3)重要计算资源监控

企业的网络中已经具有大量安全控制的区域是入侵监控的另一个候选地点。那些受到DMZ、防火墙、安全路由器保护的基础设施也应该部署IDS。存有机密数据库或分层的面向外部的Web应用程序也是需要加强安全注意的地点。

4.蜜罐(honeypot)的价值

蜜罐是一种可以应用于很多环境中的高度灵活的技术。作为一种安全工具,它们具有一些特定的优势。具体说来,蜜罐只收集到少量的数据,但是这些数据中的大部分都是具有很高价值的信息。它们具备在资源紧张环境中有效工作的能力,并且从概念上讲它们都是非常简单的设备。而且,通过检测和捕获未知授权的活动,它们会迅速体现出其价值来。

双重DMZ安全企业网的模拟部署

推荐阅读

Copyright @2011-2019 All rights reserved. 转载请添加原文连接,合作请加微信lijiaocn或者发送邮件: [email protected],备注网站合作

友情链接: Some Online Tools Develop by Me 系统软件 程序语言 运营经验 水库文集 网络课程 微信网文